A bűnüldöző szervek letartóztatták a LockBit zsarolóvírus csoport két újabb tagját. Miután egy nemzetközi művelet során feltörték a kiberbűnöző banda szervereit, lefoglaltak több mint 200 kriptotárcát és létrehoztak egy dekódoló eszközt a titkosított fájlok ingyenes visszaállítására.

A LockBit RaaS művelet 2019 szeptemberében bukkant fel, és azóta világszerte számos szervezethez kapcsolódó támadást (Sajnos elindult az RTM szolgáltatás) vállalt magára vagy lett nekik tulajdonítva, köztük a Boeing, a brit Royal Mail, a Continental autóipari óriásvállalat és az olasz adóhivatal ellen.

Az amerikai igazságügyi minisztérium közölte, hogy a 2000-et is meghaladta az áldozataik száma és több mint 120 millió dollárnyi váltságdíjat szedett be több százmillió dolláros váltságdíjkövetelés mellett.

Legutóbb a Bank of America figyelmeztette ügyfeleit az adatbetörésre, miután az Infosys McCamish Systems (IMS) nevű szolgáltatót feltörték egy LockBit által vállalt támadás során.

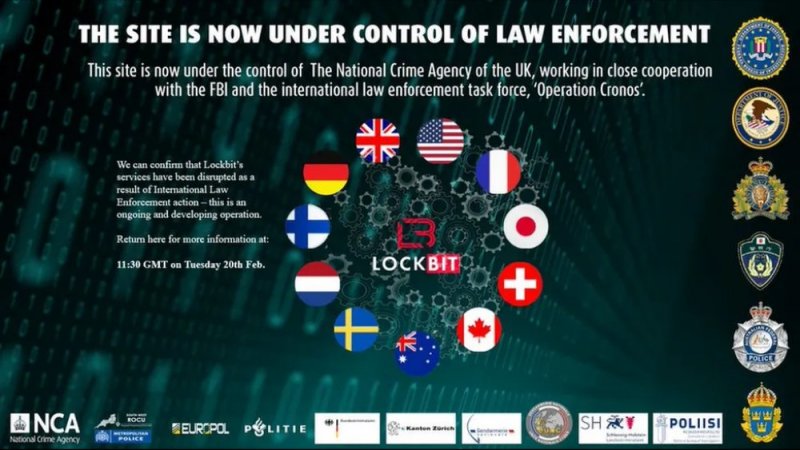

A LockBit elleni globális akciót az Egyesült Királyság Nemzeti Bűnüldözési Ügynökség (NCA) által vezetett Operation Cronos, Európában pedig az Europol és az Eurojust által vezetett munkacsoport koordinálta. A nyomozás 2022 áprilisában kezdődött az Eurojustnál.

“A hónapokig tartó művelet eredményeként sikerült kompromittálni a LockBit elsődleges platformját és egyéb kritikus infrastruktúrát. Ez magában foglalja 34 szerver leállítását Hollandiában, Németországban, Finnországban, Franciaországban, Svájcban, Ausztráliában, az Egyesült Államokban és az Egyesült Királyságban. Ez az infrastruktúra most már bűnüldözői ellenőrzés alatt áll, és több mint 14000 csaló fiókot azonosítottak. A bűnüldöző szervek kezdeményezték azok eltávolítását. Ezeket a fiókokat a LockBit tagjai támadásokhoz használt eszközök és szoftverek hosztolására, valamint vállalatoktól ellopott adatok tárolására használták” – nyilatkozta az Europol.

A Cronos művelet részeként a bűnüldöző szervek több mint 1000 dekódoló kulcsot is visszaszereztek a lefoglalt LockBit szerverekről. A dekódoló kulcsok felhasználásával a japán rendőrség, az NCA és az FBI az Europol támogatásával kifejlesztette a LockBit 3.0 Black Ransomware dekódoló eszközt. Ráadásul a Lockbit weboldalát is lecserélték az akció keretén belül:

Ez az ingyenes dekódoló már elérhető a “No More Ransom” portálon keresztül.

Egyelőre nem tudni, hogy mennyi kriptopénzt tároltak a 200 lefoglalt pénztárcában. Lehetséges azonban, hogy a váltságdíjköveteléseket kifizető áldozatok most visszaszerezhetik a pénzük egy részét, ahogyan korábban a Colonial Pipeline és különböző egészségügyi szervezetek esetében.

Az Europol szerint „hatalmas mennyiségű” adatot gyűjtöttek össze a LockBit akcióról, amelyet a csoport vezetői, valamint fejlesztői és társvállalatai ellen irányuló folyamatos műveletek során fognak felhasználni. A zsarolóvírus csoport partnerpaneljét is lefoglalta a rendőrség, és most a bejelentkezés után üzenetet mutat a partnereknek, hogy az adataikat, a LockBit forráskódját, a csevegéseket és az áldozatok adatait is lefoglalták.