Kártékony aktorok progresszív webes alkalmazásokat (PWA) kezdtek használni arra, hogy banki alkalmazásokat személyesítsenek meg és hitelesítő adatokat lopjanak el Android és iOS felhasználóktól.

Egy PWA egy olyan keresztplatformos alkalmazás, amely közvetlenül a böngészőből telepíthető, és olyan funkciókkal kínál natívhoz hasonló élményt, mint a push-értesítések, az eszköz hardveréhez való hozzáférés és a háttérben zajló adatszinkronizálás.

Az ilyen típusú alkalmazások használata az adathalász kampányokban lehetővé teszi a felderítés és az alkalmazások telepítési korlátozásainak megkerülését, valamint a kockázatos engedélyekhez való hozzáférés igénylésének elkerülését az eszközön. A technikát először 2023 júliusában figyelték meg Lengyelországban és novemberben Csehországban.

Az ESET kiberbiztonsági vállalat jelentése szerint jelenleg két különböző, erre a technikára támaszkodó kampányt követ nyomon: az egyik a magyarországi OTP Bank pénzintézetet, a másik pedig a georgiai TBC Bankot veszi célba. Minden jel arra utal, hogy a két kampányt különböző fenyegetettségi szereplők működtetik. Az egyik egy különálló C2 infrastruktúrát használ az ellopott hitelesítő adatok fogadására, míg a másik csoport a Telegramon keresztül naplózza az ellopott adatokat.

Az ESET szerint a támadók olyan módszereket használnak, mint az automatizált hívások, SMS-üzenetek (smishing) és a Facebook-hirdetési kampányokban jól kidolgozott rosszindulatú hirdetések.

Az első két esetben a kiberbűnözők egy hamis üzenettel csapják be a felhasználókat azzal, hogy a banki alkalmazásuk elavult, és biztonsági okokból a legújabb verziót kell telepíteniük, és egy URL-t adnak meg az adathalász PWA letöltéséhez.

A közösségi médiában megjelenő rosszindulatú hirdetések esetében az aktorok a megszemélyesített bank hivatalos kabalafiguráját használják arra, hogy a legitimitás érzetét keltsék, és korlátozott idejű ajánlatokat, például pénzjutalmat népszerűsítsenek egy állítólag kritikus fontosságú alkalmazásfrissítés telepítéséért.

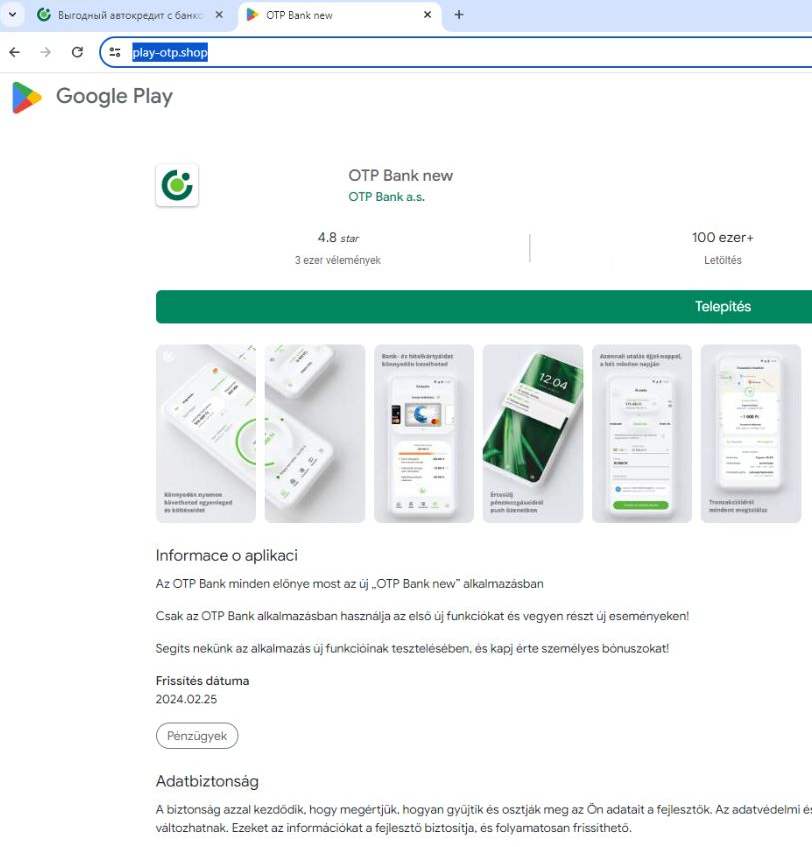

Az eszköztől függően (a User-Agent HTTP fejléc segítségével ellenőrizve) a hirdetésre kattintva az áldozat egy hamis Google Play vagy App Store oldalra jut.

A „Telepítés” gombra kattintva a felhasználó egy rosszindulatú, banki alkalmazásnak álcázott PWA telepítését indítja el. Androidon egyes esetekben a rosszindulatú alkalmazás WebAPK – a Chrome böngésző által generált natív APK – formájában települ.

Az adathalász alkalmazás a hivatalos banki alkalmazás azonosítóit használja (pl. logó, legitimnek tűnő bejelentkezési képernyő), és még a Google Play Store-t is az alkalmazás szoftverforrásaként tünteti fel.

A BleepingComputer felvette a kapcsolatot a Google-lal és az Apple-lel, hogy megkérdezze, terveznek-e valamilyen védelmet a PWA-k/WebAPK-k ellen, de a cikk megírásáig nem érkezett válasz.

Az NBSZ NKI megkereste az OTP Bank Nyrt. IT-biztonsági divízióját a káros alkalmazást terjesztő kampánnyal kapcsolatban. A cég az alábbiak szerint nyilatkozott:

“Az ESET biztonsági vállalat által megjelentetett publikációban szereplő PWA-val kapcsolatban Bankunk védelmi egységei már jóval a cikk megjelenése előtt, 2024.03.11-én saját felderítés alapján tudomást szerzett.

A kártékony kódot tartalmazó weboldal levételét 03.11-én kezdeményeztük, amely 03.13-án végrehajtásra került.

Vélhetően a gyors intézkedésnek is köszönhetően nincs tudomásunk károsultról.”

A szakemberek azt javasolják, hogy mindig legyünk körültekintőek a közösségi média oldalakon megjelenő hirdetésekkel, és a banki témájú üzenetekkel vagy hívásokkal, ha azok fenyegetők, sürgetőek vagy valamilyen kihagyhatatlan ajánlatot tartalmaznak.