A Tycoon2FA phishing-as-a-service (PhaaS) platform — amely arról ismert, hogy képes megkerülni a többfaktoros hitelesítést (MFA) a Microsoft 365 és Gmail fiókok esetében — olyan frissítéseket kapott, amelyek megnehezítik, hogy a biztonsági rendszerek felfedezzék a jelenlétét.

A Tycoon2FA-t 2023 októberében fedezték fel a Sekoia kutatói, akik később jelentős frissítésekről számoltak be az adathalász készlet kapcsán. A Trustwave most most arról számolt be, hogy a Tycoon 2FA-t működtető fenyegetési szereplők több fejlesztést is hozzáadtak, amelyek tovább növelik az eszközkészlet hatékonyságát abban, hogy elkerülje a felismerést és kijátssza a végpontvédelmi rendszereket.

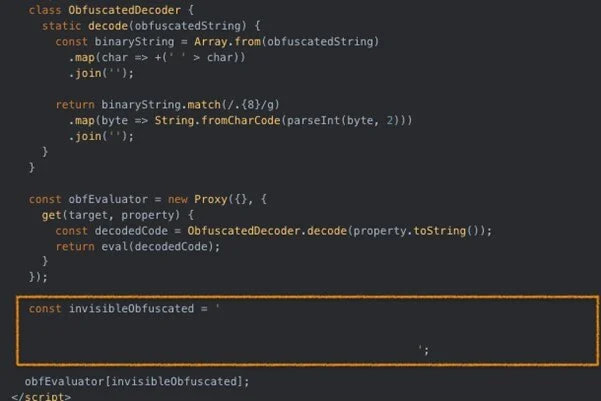

Az első jelentős változás az, hogy láthatatlan Unicode karaktereket használnak bináris adatok elrejtésére JavaScriptben. Ez a módszer lehetővé teszi, hogy a kártékony kódot úgy futtassák, hogy elkerülje a manuális ellenőrzést és azokat az automatikus vizsgálatokat, amelyek ismert minták alapján próbálják kiszűrni a fenyegetéseket.

A második fejlesztés az, hogy a Cloudflare Turnstile CAPTCHA-t lecserélték egy saját hosztolású CAPTCHA-ra, amelyet HTML5 canvas segítségével jelenítenek meg véletlenszerű elemekkel. Valószínűleg a Tycoon2FA alkotói azért vezették be ezt a változtatást, hogy a biztonsági rendszerek ne tudják könnyen felismerni és letiltani a hamis weboldalaikat, és a támadók szabadabban alakíthassák azok kinézetét és működését.

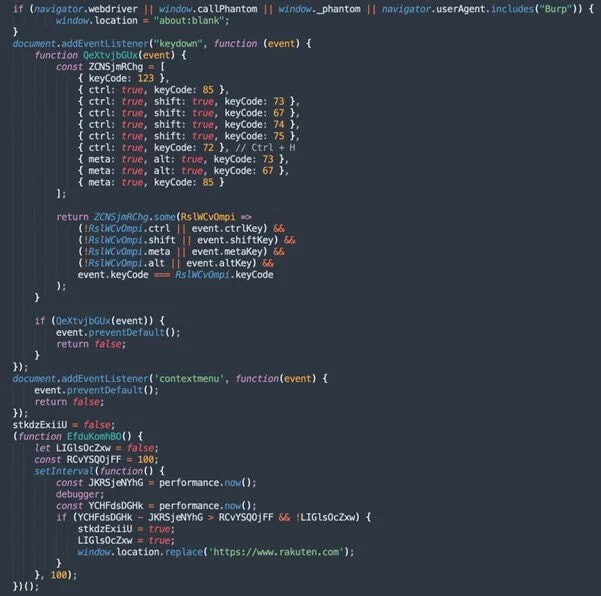

A harmadik jelentős változás egy anti-debugging JavaScript kód beépítése, amely észleli a böngésző-automatizáló eszközöket, például a PhantomJS-t és a Burp Suite-ot, és blokkol bizonyos elemzésekkel kapcsolatos műveleteket. Amikor a rendszer gyanús tevékenységet észlel, vagy a CAPTCHA sikertelen, a felhasználót egy álca oldalra irányítja, vagy egy valós weboldalra, például a rakuten.com-ra.

A Trustwave kiemeli, hogy bár ezek az elkerülő technikák külön-külön nem számítanak újdonságnak, kombinációjuk jelentősen megnehezíti a phishing infrastruktúrák felderítését, elemzését, valamint azok leállítását és megszüntetését.

Növekszik az SVG fájlokat kihasználó phishing kampányok száma

Egy másik jelentésben a Trustwave arról számolt be, hogy növekedést észlelt az olyan adathalász támadások számában, melyek rosszindulatú SVG (Scalable Vector Graphics) fájlokat használnak. Ennek a hátterében szintén az olyan PhaaS platformok állnak, mint a Tycoon2FA, a Mamba2FA és a Sneaky2FA. A kiberbiztonsági cég 2024 április és 2025 március között 1,8 %-os emelkedésről számol be, ami jól mutatja, hogy a támadók egyre inkább ezt a fájlkiterjesztést részesítik előnyben.

Az adathalász támadásokban használt rosszindulatú SVG fájlok gyakran hangüzenetnek, logónak vagy felhőalapú dokumentum ikonjának álcázzák magukat. Ezek a képfájlok JavaScript kódot is tartalmazhatnak, amely automatikusan lefutásra kerül, amikor a böngésző megjeleníti a képet. A rosszindulatú kód célja, hogy a címzetteket Microsoft 365 phishing oldalakra irányítsa, ahol az áldozatok bejelentkezési adatait próbálják megszerezni.

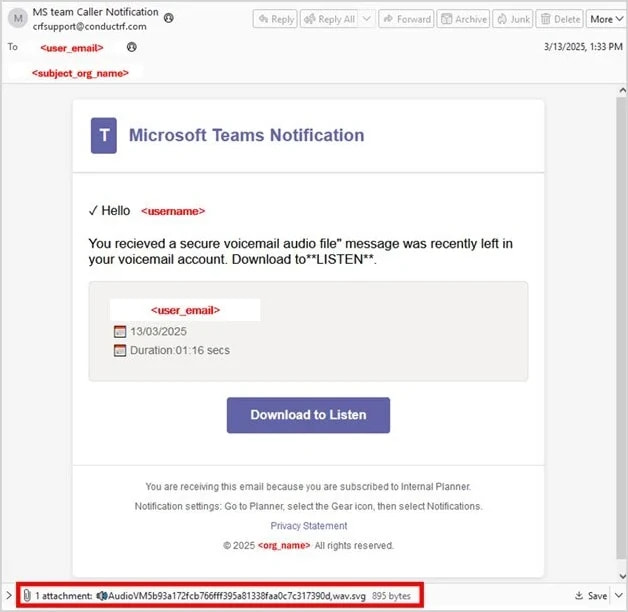

A Trustwave egyik esettanulmányában egy hamis Microsoft Teams hangposta értesítés szerepel, amelyhez egy SVG fájlt csatoltak, hangüzenetnek álcázva. Rákattintva egy külső böngészőablak nyílik meg, amely JavaScriptet futtatva egy hamis Office 365 bejelentkezési oldalra irányítja az áldozatot.

Mivel egyre gyakoribbak a PhaaS platformokon keresztül indított, SVG fájlokat használó adathalász támadások, fontos, hogy mindig körültekintően kezeljük az e-maileket, és ellenőrizzük, valóban megbízható forrásból érkeztek-e. Valamint javasoljuk a többfaktoros hitelesítés használatát, amely extra védelmi funkciót biztosít fiókjainknak.