Egy nemrég azonosított FileFix social engineering támadás a Meta fiók felfüggesztésére vonatkozó figyelmeztetéseket utánozza le, hogy a felhasználókat rávegye a StealC infostealer telepítésére.

A FileFix módszer a ClickFix támadás egy új változata, amely social engineering technikát alkalmaz annak érdekében, hogy a felhasználók rosszindulatú parancsokat illesszenek be rendszerpárbeszéd-ablakokba, állítólagos „javításként”. A FileFix technikát úgy módosították, hogy a Windows Fájlkezelő (File Explorer) címsorát használja parancsok végrehajtására ahelyett, hogy a RUN párbeszédpanelbe vagy közvetlenül terminálba írattatna be PowerShell-parancsokat.

Valójában nem ez az első alkalom, hogy a FileFix-et támadásokban használják. Az Interlock ransomware csoport is használta már korábban a FileFix-et RAT (remote access trojan) telepítésére. Az eddigi incidensek az eredeti FileFix proof-of-concept technológiára támaszkodtak, és nem tartalmaztak új csalikat.

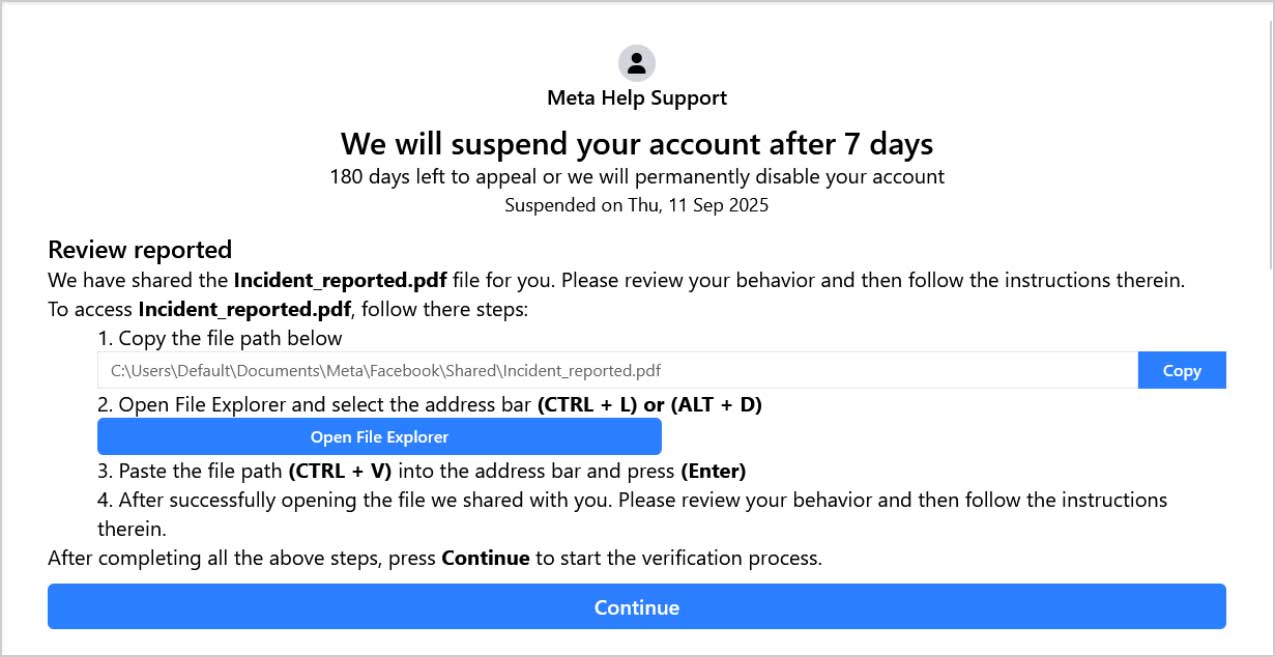

Az Acronis által felfedezett új kampány egy többnyelvű adathalász oldalt üzemeltet, amely a Meta Support nevében figyelmezteti a címzetteket, hogy fiókjuk hét napon belül letiltásra kerül, hacsak nem tekintik meg a Meta által állítólag megosztott “incidensjelentést”. A „jelentés” valójában nem dokumentum, hanem egy álcázott PowerShell parancs, amelyet rosszindulatú programok telepítésére használnak a célpontok eszközein.

Az adathalász oldal arra utasítja a felhasználókat, hogy kattintsanak a „Copy” gombra a látszólagos fájl elérési útjának másolásához, nyissák meg a Fájlkezelőt, majd illesszék be az elérési utat a címsorba a dokumentum megnyitásához. A „Copy” gomb azonban valójában egy szóközökkel módosított PowerShell-parancsot másol a vágólapra, így a felhasználó számára csak a fájl elérési útja jelenik meg, amikor beilleszti a címsorba.

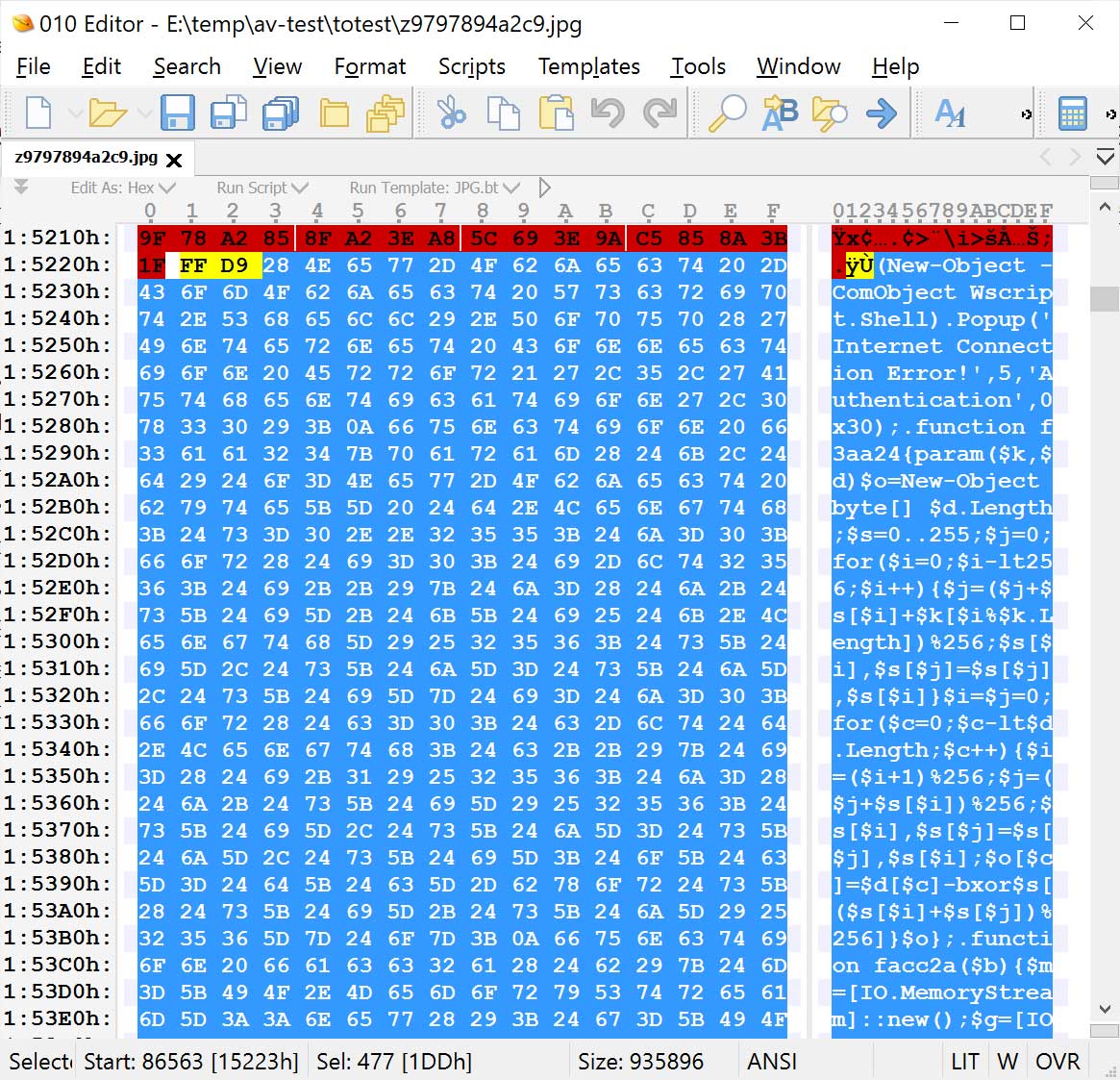

Ez a FileFix kampány különösen kiemelkedő, mert szteganográfiát alkalmaz. Egy másodlagos PowerShell-szkriptet és titkosított futtatható fájlokat rejt egy látszólag ártalmatlan JPG képfájlba, amely a Bitbucketen található. Az első fázisú PowerShell-parancs, amelyet a célpont beilleszt, először letölti a képfájlt, kibontja belőle a beágyazott másodlagos szkriptet, majd azt a memóriában futó payloadok visszafejtésére és betöltésére használja.

A végső payload a StealC infostealer malware, amely a fertőzött eszközökről a következőket szándékozik begyűjteni:

- Böngészők hitelesítő adatai és cookie-k (Chrome, Firefox, Opera, Tencent stb.)

- Üzenetküldő alkalmazások hitelesítő adatai (Discord, Telegram, Tox, Pidgin)

- Kriptovaluta tárcák adatai (Bitcoin, Ethereum, Exodus stb.)

- Felhőszolgáltatásokhoz tartozó hitelesítő adatok (AWS, Azure)

- VPN és játékalkalmazások (ProtonVPN, Battle.net, Ubisoft) valamint

- Képes képernyőkép készítésére az aktív asztalról.

Az Acronis jelentése szerint ennek a kampánynak az elmúlt két hétben több változatát is észlelték, különböző payloadokkal, domainnevekkel és csalikkal.

Mivel a ClickFix és a FileFix taktikák továbbra is viszonylag újak és folyamatosan fejlődnek, ezért az Acronis azt javasolja, hogy a vállalatok tájékoztassák felhasználóikat ezekről az új technikákról és figyelmeztessék őket arra, hogy ne illesszenek be ismeretlen vagy gyanús tartalmat rendszerpárbeszéd-ablakokba, még akkor sem, ha az ártalmatlannak tűnik!