December elején újabb, nagyszabású támadási kampány indult, amely a Palo Alto Networks GlobalProtect VPN portáljait és a SonicWall SonicOS API végpontjait célozza. A GreyNoise fenyegetésfelderítési vállalat szerint a tevékenység több mint 7 000 IP címről érkezett, amelyek a német 3xK GmbH által üzemeltetett infrastruktúrához tartoznak. A kampány főként bruteforce típusú bejelentkezési kísérletekből és intenzív szkennelésekből állt.

A GlobalProtect a Palo Alto Networks tűzfalplatformjának VPN- és távoli hozzáférési komponense, amelyet nagyvállalatok, kormányzati szervek és szolgáltatók is használnak.

A SonicOS a SonicWall tűzfalakon futó operációs rendszer, amely konfigurációs, távoli menedzsment- és monitorozási API-végpontokat biztosít.

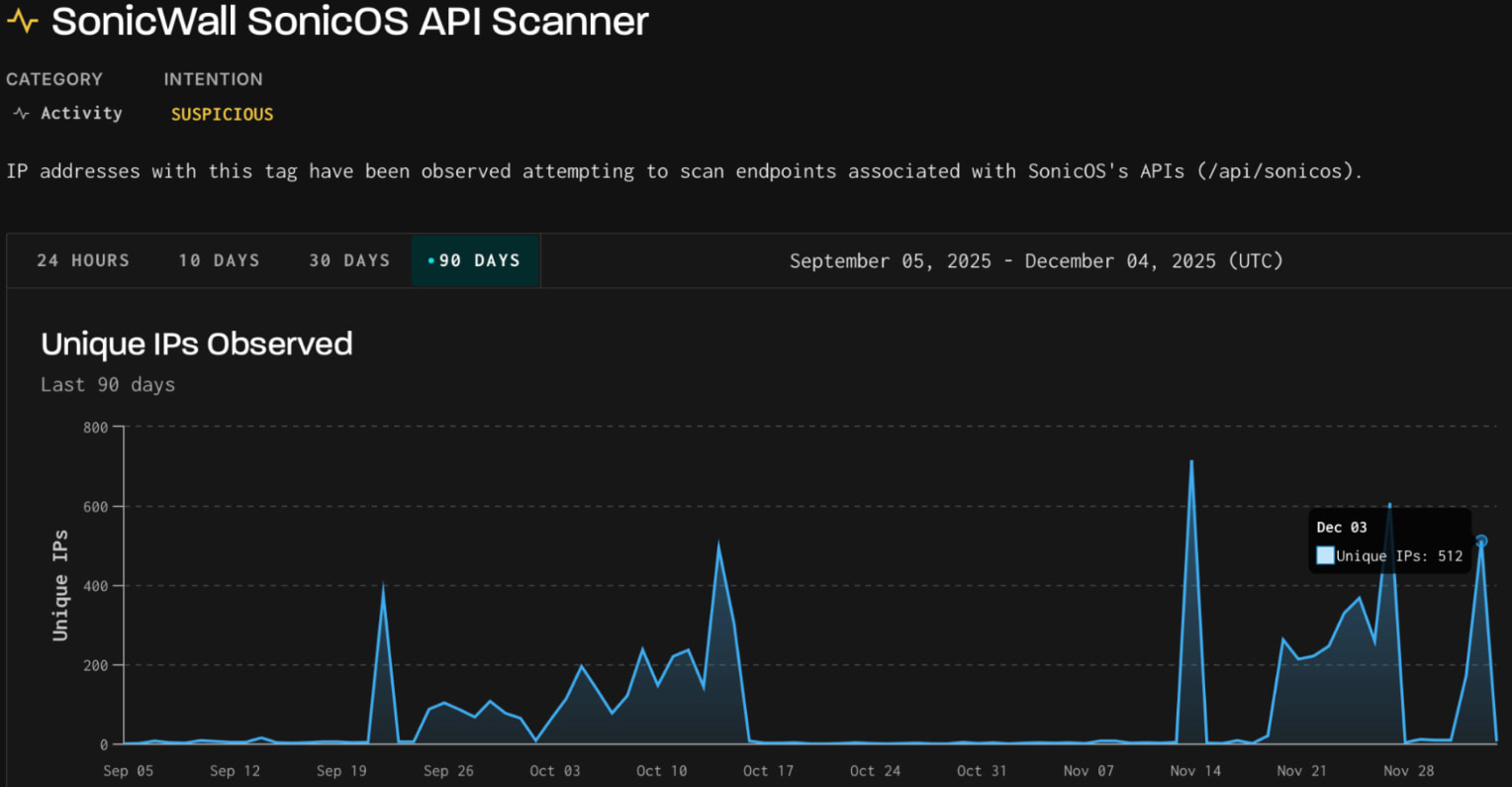

A GreyNoise szerint a bejelentkezési próbálkozások két, a szenzorhálózatban használt profilt céloztak, amelyek passzívan rögzítik a szkennelési és exploitációs tevékenységeket. A támadók három, korábban szeptember végétől október közepéig észlelt kliensoldali ujjlenyomatot alkalmaztak. A korábbi aktivitások több mint 9 millió nem spoofolt HTTP-munkamenetet generáltak, főként GlobalProtect portálok felé. November közepén a GreyNoise további 2,3 millió szkennelési munkamenetet észlelt ugyanebből az infrastruktúrából, ahol a támadó IP-címek 62%-a Németországból származott, és ugyanazokat a kliensoldali mintázatokat használta. A kutatók nagy bizonyossággal állítják, hogy a különböző fázisok ugyanahhoz a szereplőhöz köthetők. December 3-án ugyanezek a kliensoldali ujjlenyomatok a SonicWall SonicOS API-végpontjait célzó szkennelésekben is megjelentek.

Az IT-biztonsági és hálózatüzemeltetési szakemberek számára javasolt folyamatosan:

- monitorozni az ilyen aktivitást generáló IP-címeket,

- felügyelni az autentikációs felületek szokatlan terhelését, valamint

- nyomon követni az ismétlődő kliensoldali ujjlenyomatokat.

A kutatók szerint a dinamikus, kontextusfüggő blokkolás hatékonyabb, mint a statikus reputációs listák használata.

A Palo Alto Networks megerősítette, hogy a megfigyelt tevékenység hitelesítőadat‑alapú támadás, nem pedig sérülékenység kihasználása. A vállalat a többfaktoros hitelesítés (MFA) alkalmazását javasolja a hitelesítőadatokkal való visszaélések megelőzésére.