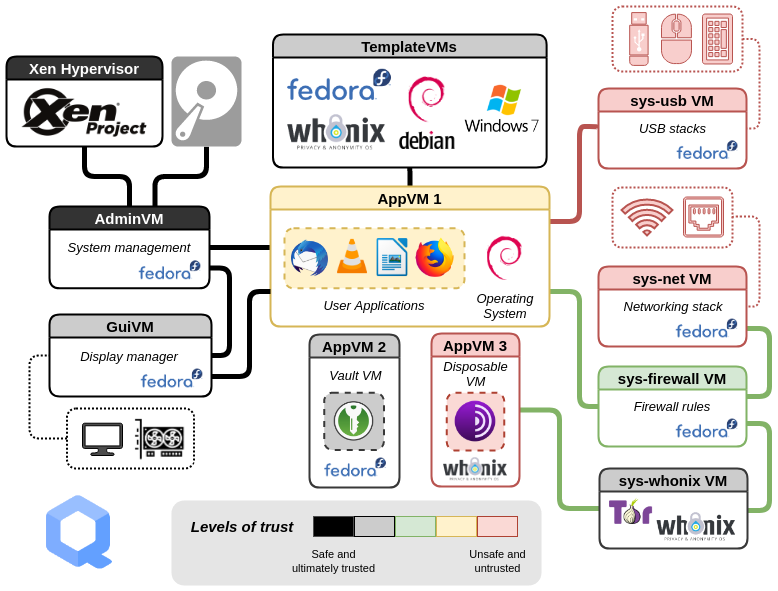

A Qubes OS, a biztonságra fókuszáló, asztali felhasználásra szánt Linux-disztribúció legújabb, 4.3-as verziója hivatalosan is megjelent. A rendszer alapfilozófiája továbbra is az izoláció: az alkalmazások és munkafolyamatok nem egyetlen, monolitikus operációs rendszerben futnak, hanem egymástól elkülönített virtuális gépekben, az úgynevezett qubes-ekben, ezzel jelentősen csökkentve egy esetleges kompromittálódás hatását.

Frissített alapok: Fedora 41 és Xen 4.19

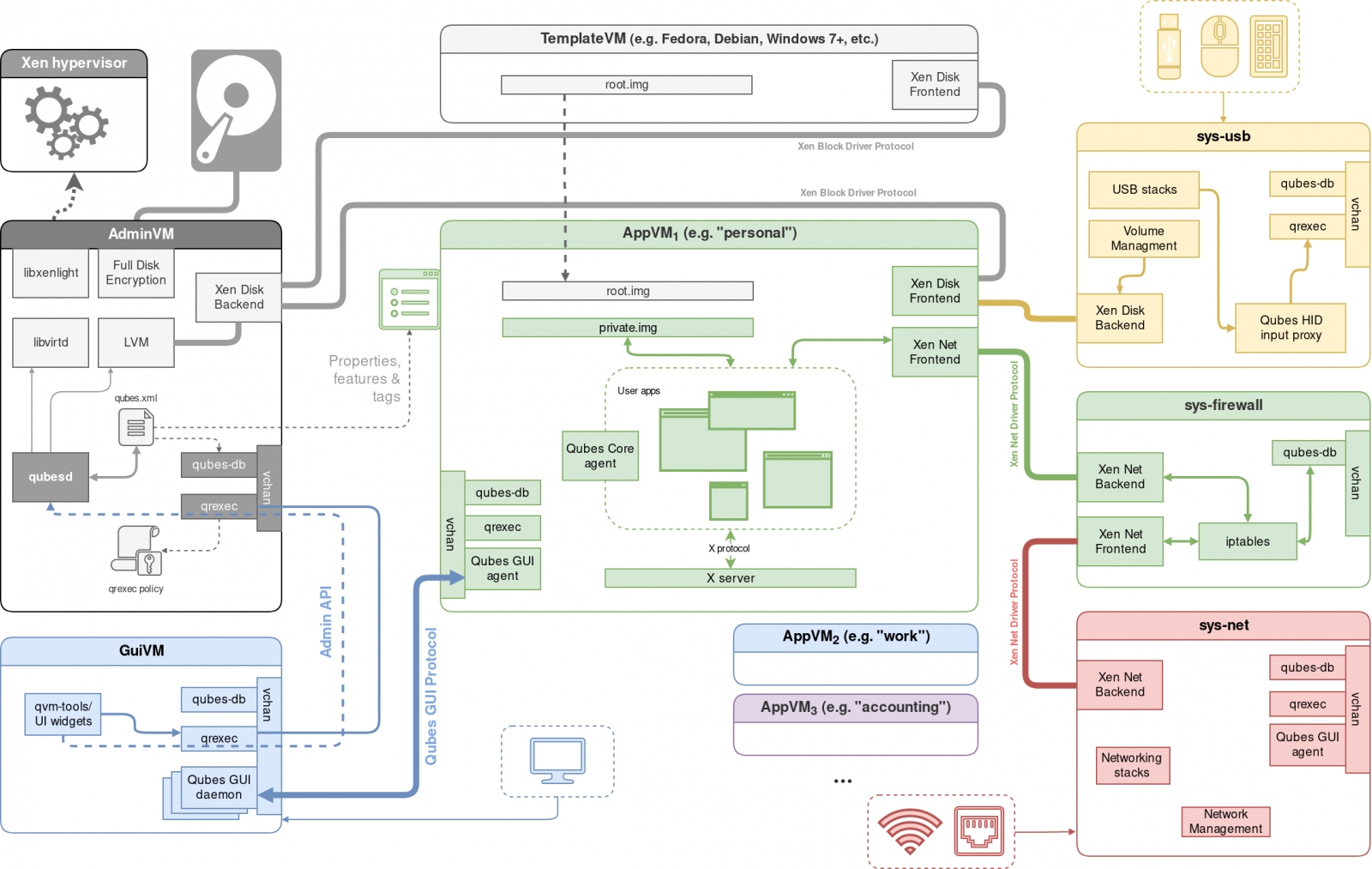

A rendszer szíveként szolgáló, megbízható adminisztrációs tartomány, a dom0 frissült Fedora 41-re, ami korszerűbb eszközkészletet és hosszabb távon is fenntarthatóbb alapot biztosít. Ezzel párhuzamosan a hipervizor is megújult: a Qubes OS 4.3 már a Xen 4.19 verzióra épül, amely stabilitási és biztonsági fejlesztéseket hoz a virtualizációs rétegben.

Új alapértelmezett sablonok

A kiadás egyik legfontosabb eleme a sablonok frissítése.

- Az alapértelmezett Fedora sablon Fedora 42-re váltott.

- A Debian sablon Debian 13-ra frissült.

- A rendszerhez mellékelt anonimitásra kihegyezett sablonok immár Whonix 18 verziót használnak.

A korábbi sablonverziók támogatása megszűnt, így a felhasználóknak mindenképpen az új kiadásokra érdemes támaszkodniuk.

Kényelmi és biztonsági fejlesztések

A Qubes OS 4.3 bevezeti az előre betöltött eldobható qubes-eket (preloaded disposable qubes), amelyek jelentősen csökkentik az indulási időt és a beállítási nehézségeket. Ezek különösen hasznosak rövid életű, fokozottan izolált feladatokhoz, például ismeretlen fájlok megnyitásához vagy kockázatos weboldalak böngészéséhez.

A hardverkezelés is megújult a New Devices API bevezetésével. Az új, önazonosság-orientált eszköz-hozzárendelési modell átláthatóbbá és kontrollálhatóbbá teszi, hogy egy adott hardvereszköz mely qubes-hez legyen rendelve.

Visszatérnek a Qubes Windows Tools

Sok felhasználó számára fontos hír, hogy a Qubes Windows Tools ismét elérhetővé váltak. Az újra bevezetett eszközkészlet fejlettebb funkciókat és jobb integrációt kínál, megkönnyítve a Windows virtuális gépek használatát a Linux-alapú qubes-ek mellett.

Frissítés és ismert korlátozások

A Qubes OS 4.3 új telepítéshez friss ISO-lemezképfájlként érhető el. A Qubes OS 4.2-ről érkezők számára dokumentált helyben frissítési útvonal áll rendelkezésre, míg a 4.3 kiadásjelöltet használók számára elegendő a szokásos rendszerfrissítés. A fejlesztők minden esetben teljes biztonsági mentés készítését javasolják a frissítés előtt.

Ismert probléma, hogy a 4.3 előtti mentésekből visszaállított sablonok régi csomagtárolókra mutathatnak, ami manuális disztribúciófrissítést igényel. A tiszta telepítések és a 4.2-ről történő frissítések ezt a hibát nem érintik.

A részletekért és a letöltési lehetőségekért érdemes felkeresni a projekt hivatalos bejelentését továbbá áttekinteni a dokumentációt.

A Qubes OS-ről

A Qubes OS egy biztonságközpontú operációs rendszer, amelyet elsősorban azoknak fejlesztettek, akik a digitális biztonságot és adatvédelmet kiemelten fontosnak tartják. A Qubes OS fő jellemzője, hogy a biztonságot izolációval éri el, vagyis a számítógép különböző részeit elkülönített virtuális gépekben (VM – Virtual Machine) futtatja.

Hogyan működik a Qubes OS?

-

Domének (VM-ek) szétválasztása:

A felhasználó különböző feladatokra külön virtuális gépeket hozhat létre, például egyet böngészésre, egyet munkahelyi levelezésre, egyet pénzügyi tranzakciókra stb. Ezeket "qube"-oknak hívják. Ha egy qube megfertőződik vagy feltörik, a többi qube védve marad. -

Biztonsági rétegzés:

- Dom0: Ez a fő rendszer, amely a hardvert kezeli, de nem futtat rajta közvetlenül alkalmazásokat, így csökkenti a támadási felületet.

- App qube-ok: Itt futnak a napi alkalmazások, böngészők, levelezők stb.

- Disposable VM-ek: Ideiglenes virtuális gépek, például gyanús fájlok megnyitására. Ezek a bezáráskor automatikusan törlődnek.

-

Erős izoláció:

Minden qube külön kernel-t és memóriaterületet használhat, így ha egy böngészőqube feltörik, a támadó nem fér hozzá a pénzügyi vagy munkavégző qube-hoz.

Miért jó a Qubes OS?

- Kiemelkedő biztonság: A hardveres és szoftveres izoláció miatt a támadások nagy része nem tud átterjedni a rendszer többi részére.

- Rugalmasság: Különböző qube-okban különböző operációs rendszereket is futtathat, például Linux disztribúciókat és Windows-t.

- Fókusz a magánéletre: A böngészés, levelezés és pénzügyek elkülönítése jelentősen csökkenti az adatszivárgás kockázatát.

- Automatikus biztonsági mentés és törlés: A disposable VM-ek lehetővé teszik a gyanús fájlok biztonságos kezelését.

Hátrányai:

- Erőforrásigényes: Több virtuális gép futtatása igényli a memóriát és a CPU-t.

- Tanulási görbe: Az elkülönített környezet miatt a megszokott munkafolyamatok némileg másképp működnek.

- Alkalmazáskompatibilitás: Nem minden alkalmazás fut zökkenőmentesen qube-okban, főleg grafikus szoftverek vagy hardverigényes programok.

Összességében a Qubes OS azoknak való, akik a biztonságot és adatvédelmet helyezik az első helyre, és hajlandóak kompromisszumot kötni az egyszerű használatban cserébe a szinte katonai szintű izolációért.