Az adathalász támadások napjainkban egyre kifinomultabbá válnak, mára már nem csupán megjelenésükben, hanem működésükben és felhasználói élményükben is a nagyvállalati szolgáltatók megoldásait utánozzák. Egy, a Malwarebytes által nemrég azonosított adathalász kampány az amerikai AT&T ügyfeleit vette célba, hitelesnek tűnő arculati elemeket, tudatosan felépített social engineering módszert, valamint többrétegű adatgyűjtési technikákat alkalmazva.

Az AT&T (American Telephone and Telegraph) az Egyesült Államok egyik legnagyobb mobilszolgáltatója. Egy nagy múltú, amerikai távközlési vállalat, amely elsősorban mobil- és vezetékes telefonszolgáltatásokat, internet- és adatátviteli megoldásokat, valamint vállalati hálózati és IT-szolgáltatásokat nyújt.

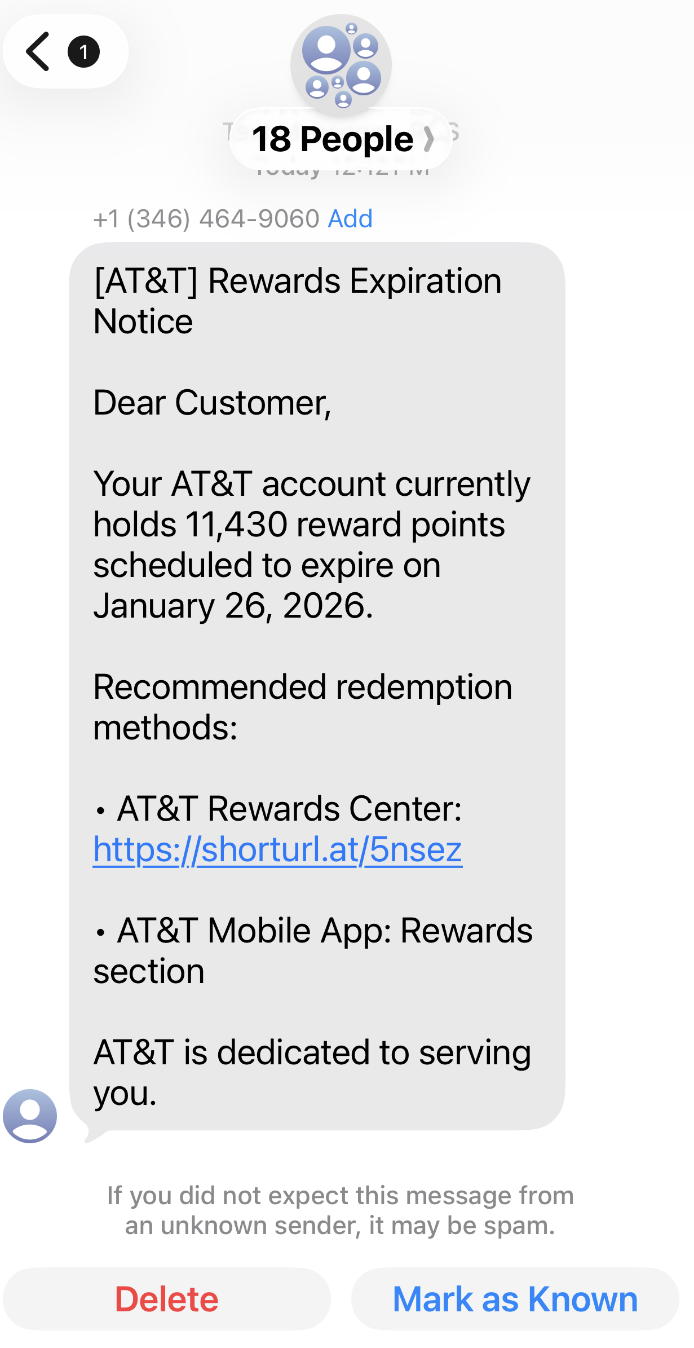

A támadás egy rövid szöveges üzenettel indult (1. ábra), amely szerint a címzett AT&T-fiókjában jelenlévő jelentős mennyiségű jutalompont hamarosan lejár.

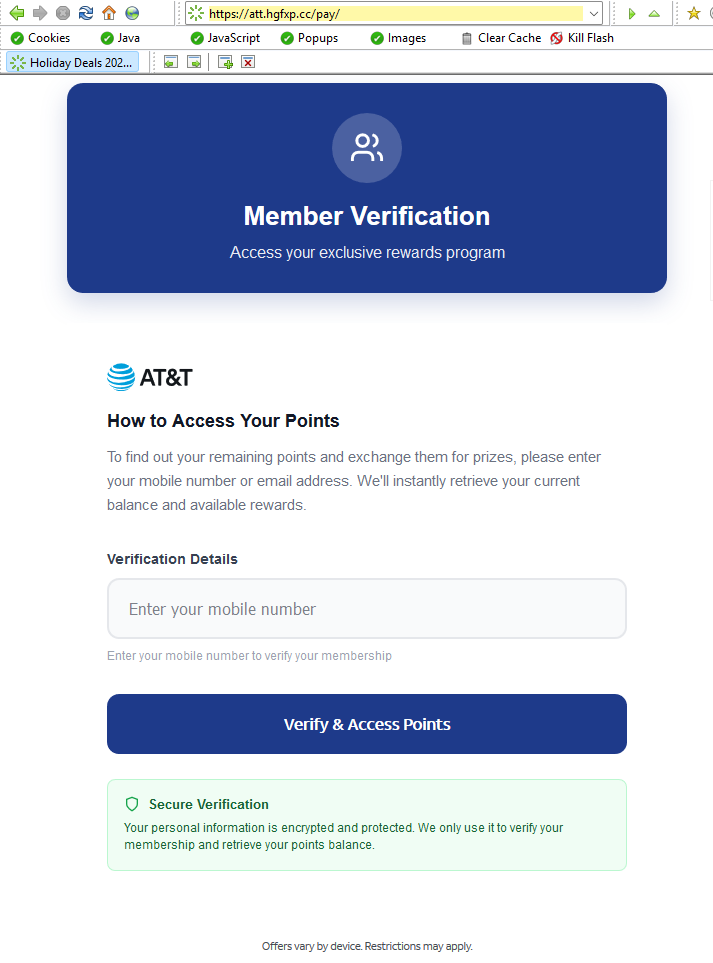

Az üzenet egy https://att.hgfxp[.]cc/pay/ hivatkozást tartalmazott, amely a felhasználót egy, az AT&T legitim weboldalát mind megjelenésében, mind pedig struktúrájában pontosan utánzó domainre irányította (2. ábra). Az oldalon az arculati elemek, a navigáció és több hivatkozás is a legitim att.com oldalra mutatott, tovább növelve a hitelesség látszatát.

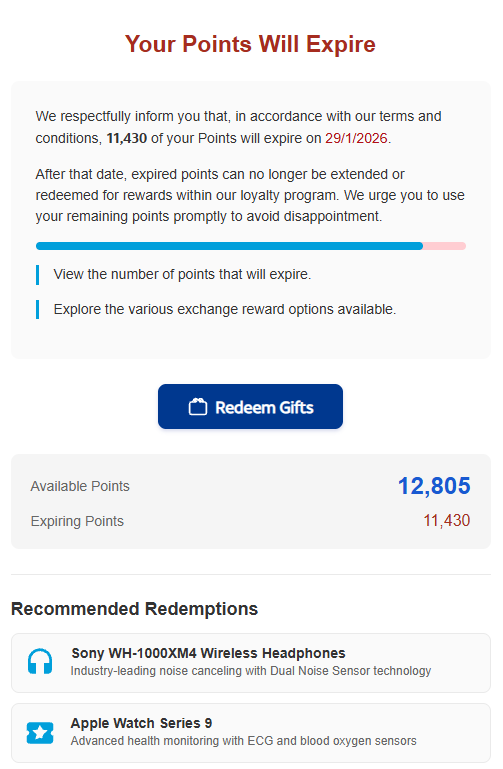

A felhasználót a rendszer egy állítólagos fiókellenőrzési lépésen vezette végig, amely során a telefonszám megadását kérte. Ezt követően arról tájékoztatott egy vezérlőpulton, hogy a jutalompontok hamarosan lejárnak (3. ábra). A szűk határidő klasszikus adathalász technika, amely a sürgetésre és a kimaradástól való félelemre (fear of missing out – FOMO) épít.

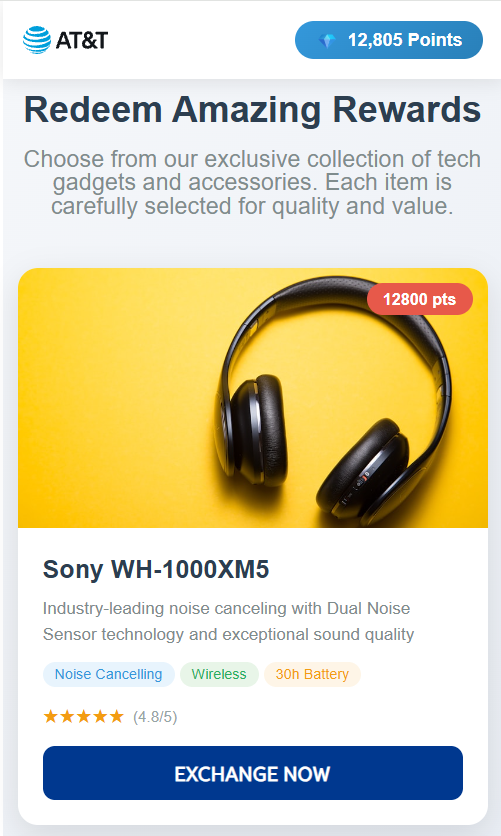

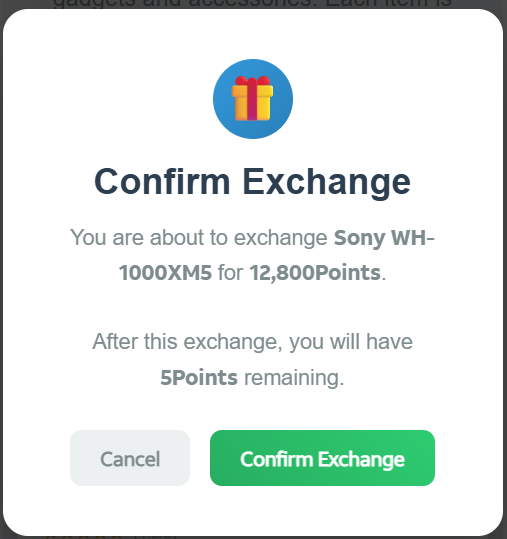

A következő lépésekben különböző jutalmak (például Amazon ajándékkártyák, fejhallgatók, okosórák) kiválasztására nyílt lehetőség (4. és 5. ábra), amellyel a támadók tovább fokozták azt a benyomást, hogy a felhasználó egy valódi, legitim hűségprogram felületét használja.

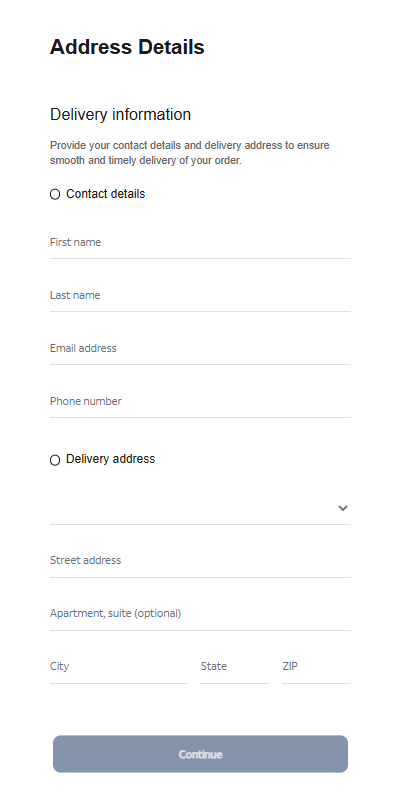

Ezután a felhasználót egy „Szállítási adatok” űrlap kitöltésére irányították át (6. ábra). Itt történt meg a tényleges adatlopás: a támadók név, cím, telefonszám, e-mail-cím és egyéb személyes adatok megadását kérték. A háttérben futó JavaScript kód a „Continue” gomb megnyomásakor az összes megadott adatot összegyűjtötte, majd közvetlenül a támadók rendszerébe továbbította.

Az űrlap látható beküldési folyamata gördülékeny és professzionális, valós idejű ellenőrzéssel és hibakiemeléssel – pontosan úgy, ahogyan azt egy vezető márkától elvárnánk. Ez nem véletlen. A támadók fejlett kliensoldali (front-end) validációs kódot alkalmaznak annak érdekében, hogy a megszerzett adatok minősége és teljessége a lehető legjobb legyen.

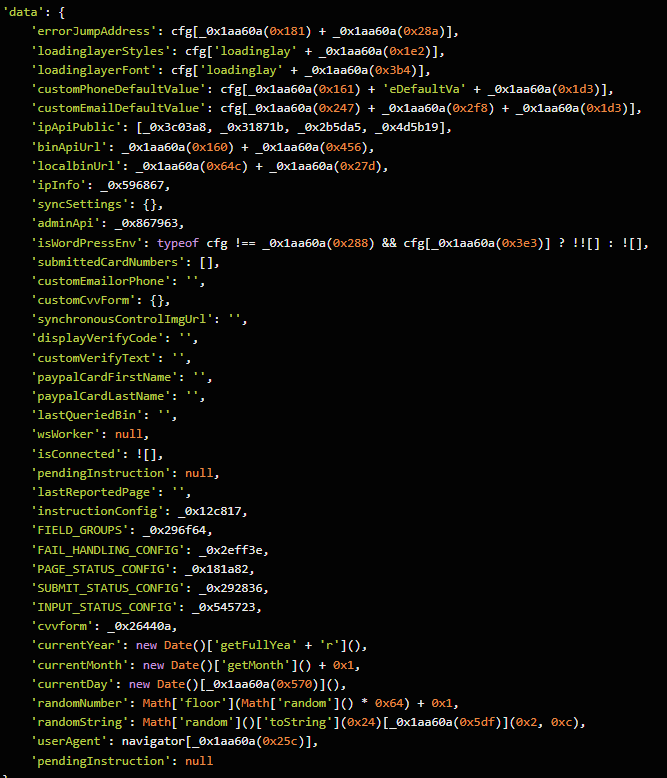

A kifinomult felhasználói felület mögött azonban olyan JavaScript-kód működik, amely a „Continue” gomb megnyomásakor összegyűjti az áldozat által megadott összes adatot, majd azokat közvetlenül a támadókhoz továbbítja. Vizsgálatunk során a kód visszafejtése (deobfuszkálása) után egy kiterjedt „data” szekciót azonosítottunk.

Az ellopott adatokat JSON formátumban, HTTP POST kéréssel küldik el a

https://att.hgfxp[.]cc/api/open/cvvInterface végpontra.

Ez a végpont a támadók saját domainjén található, így azok azonnali hozzáférést kapnak minden olyan információhoz, amelyet az áldozat az űrlapon megad.

Miért olyan hatékony és különösen veszélyes ez a kampány?

A kampány hatékonyságát a pontos márkautánzás, a lépcsőzetesen felépített social engineering technika, valamint az adatminőségre optimalizált technikai megoldások együttesen biztosították.

Védekezési lehetőségek

Az alábbi figyelmeztető jelek utaltak arra, hogy vélhetően adathalász támadásról van szó:

- Az üzenetet egyszerre több (ebben a konkrét esetben 18) címzett kapta meg.

- Általános megszólítás használata („Dear Customer”).

- A feladó telefonszáma nem volt az AT&T ismert elérhetőségei között.

- A jutalompontok lejárati dátuma megváltozott, ha az áldozat később újra felkereste az oldalt.

A következő óvintézkedések javasoltak:

- Online fiókjainkba kizárólag a hivatalos alkalmazásokon keresztül, vagy a webcímet manuálisan begépelve lépjünk be.

- Ellenőrizzük figyelmesen az URL-eket, mivel a weboldalak kinézete önmagában nem garancia a hitelességre.

- Engedélyezzük a többfaktoros hitelesítést minden online fióknál, ahol csak lehetséges.

Az adathalászat mára komplex, több komponensből álló támadási formává vált, amely ellen kizárólag technikai védelem és tudatos felhasználói magatartás együttesen nyújthat megfelelő védelmet.